DynFi Firewall v.4.00.000

DynFi Firewall v.3.00.000

DynFi Firewall v.2.00.000

DynFi Firewall v.1.00.000

DynFi Firewall v.0.99.000 (Pre-release)

DynFI Firewall Version v.4.00.000

Une nouvelle interface pour Suricata

Les équipes de DynFi ont opéré une refonte complète de l’IDS / IPS Suricata avec un changement radical de l’interface graphique lié à ce dernier.

- Principales fonctionnalités développées :

- Le GUI développé par DynFi offre une intégration beaucoup plus poussée au niveau des règles.

- L’ajout de règles issues de différents fournisseurs de règles : ETPro, ETopen, Snort, Snort GPL, Abuse.ch, Fedo Tracker.

- Possibilité d’avoir des URL Custom pour votre propre jeux de règles.

- Les règles peuvent être simplement activées ou désactivées.

- Vision rapide de l’état des blocage et filtrage est perceptible.

- Suricata dispose d’un filtrage spécifique par interface.

Le pacakge a donc été entièrement ré-intégré et testé par nos équipes. Le package Suricata est passé à la version 7.0.6.

Évolutions principales de DynFi Firewall : de la version 3 à 4

Passage de la version du package OPNsenseCore de la version 22.7.11 à la version 24.7.1

-

Système :

- Remplacement de

log_error()parlog_msg()pour améliorer la gestion des logs. - Introduction d’un journal de démarrage des services.

- Affichage de la taille du cache adaptatif ZFS (ARC).

- Remplacement de

-

Réseau :

- Support amélioré pour les interfaces WAN avec SLAAC sans DHCPv6.

- Mise à jour des intégrations de périphériques sans fil.

- Simplification des scripts de gestion des adresses IP et des routes.

-

Pare-feu et sécurité :

- Support du filtrage MAC pour la capture de paquets.

- Améliorations du support BGP ASN dans les alias de pare-feu.

- Migration des configurations IPsec vers

swanctl.conf, remplaçant l’ancien fichieripsec.conf.

-

Autres fonctionnalités :

- Nouveau plugin pour la gestion des clients DynDNS via

ddclient. - Mise en place du plugin

WireGuardutilisant le module noyau comme nouvelle option par défaut.

- Nouveau plugin pour la gestion des clients DynDNS via

-

Améliorations de performance :

- Réduction des temps de chargement et amélioration des performances réseau avec des optimisations spécifiques pour le matériel pris en charge.

- Gestion améliorée des journaux et de la surveillance système.

-

Sécurité :

- Augmentation des capacités de détection d’intrusion avec de nouveaux outils de log et des options de configuration avancée.

- Hardened security settings pour les environnements critiques avec des options de configuration plus strictes pour IPsec et OpenVPN.

-

Interfaces utilisateur :

- Plusieurs améliorations dans les pages API/MVC pour la gestion des connexions IPsec.

- Simplification de la gestion des tunnels VPN et amélioration de l’interface pour les utilisateurs moins expérimentés.

-

Plugins :

- Support renforcé pour HAProxy et FreeRADIUS.

- Continuation de l’amélioration des plugins existants pour la surveillance et la gestion des DNS.

Autres améliorations importantes :

-

Gestion réseau :

- Support pour les connexions LAGG, VLAN et sans fil en tant que plugins autonomes.

- Simplification des configurations PPPoE pour IPv6.

-

API et intégrations :

- Améliorations substantielles dans les interfaces MVC pour la gestion des IPsec, réduisant la complexité des configurations multi-tunnels.

- Support de nouveaux protocoles et de fonctionnalités réseau avancées pour les entreprises.

Ces versions apportent une série d’optimisations importantes en matière de sécurité, de performance, et de gestion réseau, avec une attention particulière à la simplification de l’administration pour les utilisateurs d’OPNsense.

DynFi Firewall Version v.3.00.000

| Date de sortie | Version FreeBSD |

|---|---|

| Mars 2023 | FreeBSD v.13.1 |

Téléchargement des versions Serial et VGA :

Synthèse des nouveautés de la version 3.00.000

La version 3.00 de DynFi Firewall est une version dont le focus a été mis sur la stabilité et l’intégration de nouveaux paquetages ainsi que la mise à jour des binaires.

La release devient plus importante en taille et inclus la plupart des paquets essentiels à un firewall professionnels. Certains de ces paquets bénéficient d’une interface graphique au sein du firewall (comme Wireguard et FreeRadius) alors que d’autres ne disposent pas encore de leur interface graphique. Celle-ci sera ajoutée au fur et à mesure de nos futures développements.

De très nombreux bugs ont été corrigé et la stabilité renforcée, tant grâce à un travail de fond de debug de nos équipes que par un upstream de OPNsense efficace et qualitatif. Nous passons à la version 22.7.11 de OPNsense Core, le paquet qui synthétise les développements de OPNsense à ce niveau. A cette occasion, nous avons revu nos méthodologies de tests et mis en place de nouveaux outils internes de développement permettant d’améliorer l’efficacité des tests portant sur la plupart des fonctions du pare-feu.

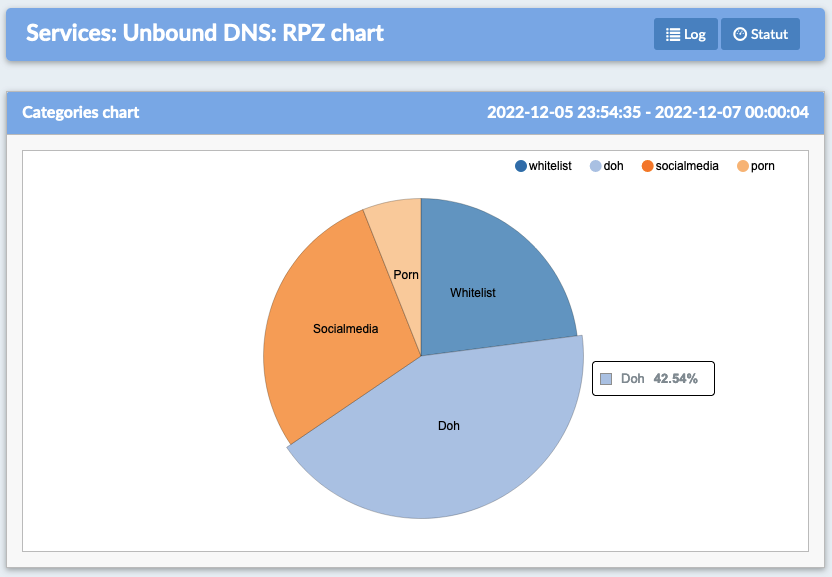

Nous avons aussi pouruivi et amélioré nos développements sur la partie de filtrage DNS Unbound RPZ en approfondissant l’intégration des 68 themétiques de filtrage pré-intégrées au DynFi Firewall.

Enfin nous avons renforcé notre intégration de ntop en corrigeant un problème qui figure dans la dernière version du paquetage qui a lui aussi été mis à jour.

Modifications au niveau du système :

- Mise à jour de la version de FreeBSD vers la 13.1-Stable

- Ajout de Wireguard en tant que module du noyau FreeBSD

- Ajout de traduction dans les langues suivantes :

- Anglais

- Bulgare

- Tchèque

- Chinois (simplifié)

- Français

- Allemand

- Grècque

- Indonésien

- Italien

- Japonais

- Koréen

- Norvégien

- Polonais

- Portugais (Brésilien)

- Portugais (Portugal)

- Russe

- Espagnole

- Suédois

- Turque

- Ukrainien

Information sur les Paquetages :

Le firewall DynFi compte 285 packages. Tous les paquets sont dans la dernière version à jour.

Des nouveaux paquets sont proposés et disposent d’une interface complète :

- OpenRadius

- Wireguard (module kernel + GUI)

- Unbound DNS comportant :

- un mode de filtrage RPZ unique

- des graphiques d’état dynamique sur RPZ

- des listes pré-définies avec plus de 65 thématiques de filtrage portant sur plus de 14 millions de sites

- Une mise à jour de ntopng et nprobe

- La validation du caractère opérationnel de l’ensemble des packages présents sur le système

- Mise à jour depuis la release OPNsense v.21.10.1 vers la 22.7.11 et application de plusieurs milliers de patchs upstream.

Un certain nombre de paquets bénéficient d’une interface graphique disponible dans le DynFi Firewall, alors que d’autres n’ont pas encore d’interface graphique, mais sont déjà présent dans le système. Dans la prochaine release, nous changerons le mode de fonctionnement par défaut des packages et rendrons disponible l’ensemble des interfaces pour tous les paquets installés.

Il est cependant dores et déjà possible d’utiliser tous les paquets installés depuis la console en mode CLI.

Modification de l’interface graphique :

L’interface graphique a été très largement débugé, notament sur les points suivants :

- Validation des écritures des logs sur le pare-feu pour l’ensemble des process

- Tests et debug de Wireguard en mode Kernel

- Poursuite de l’intégration de Unbound et des listes de filtrage RPZ avec :

- création d’un mécanisme d’information lors du téléchargement des listes

- information sur la taille des différentes zones RPZ afin de simplifier la selection des zones

- amélioration de la qualité des graphiques et de l’affichage associé

- Validation des scripts de démarrage et d’arrêt de l’ensemble des paquetages

- Correction de problème d’affichage sur les interfaces de type VLAN

- Correction de problème de NAT outbound sur certaines interfaces

- Stabilisation du routage

- Mise à jour de PHP en v.8.1

- Mise à jour de Phalcon v.5.1.4

Comment effectuer la mise à jour ?

La mise à jour vers la version 3.00.000 peut être effectuée depuis la version 1.00.000 ou la verion 2.00.000, soit en mode console, soit depuis l’interface graphique.

Mise à jour depuis la Console :

- Accédez à la console de votre pare-feu

- Assurez-vous que le pare-feu dispose bien d’une résolution de nom opérationnelle

- Sélectionnez le choix “12 » Update from Console”

- Laissez la procédure se dérouler

- Rebootez à la fin de la première phase d’installation

- Re-connectez-vous à la Console pour la seconde phase de mise à jour

- Sélectionnez de nouveau le choix “12 » Update from Console”

- Re-démarrez de nouveau à la fin du processus

N.B. Il est aussi possible d’effectuer ces étapes depuis SSH avec “pkg update” / “pkg upgrade”.

Mise à jour depuis l’interface graphique

- Accédez à votre pare-feu depuis son interface graphique

- Connectez-vous sur la page “System » Firmware » Status”

- Cliquez sur “Check For Update”

- L’interface va vous proposer la liste des paquets à mettre à jour

- Exécutez la mise à jour et Rebootez à la fin de cette première phase

- Re-connectez-vous sur votre pare-feu

- Connectez-vous sur la page “System » Firmware » Status”

- Cliquez sur “Check For Update”

- Lancez de nouveau la mise à jour et attendez la fin de cette phase (le GUI étant mis à jour il est possible que vous soyez brièvement déconnecter)

- Rebootez une dernière fois à la fin de la procédure.

La mise à jour est terminée et votre pare-feu est maintenant à jour dans la dernière version.

DynFi Firewall Version v.2.00.000

| Date de sortie | Version FreeBSD |

|---|---|

| December 2022 | FreeBSD v.13-STABLE |

Téléchargement des versions Serial et VGA :

- Nouveauté de la version 2.00.000

- Intégration d’un module complet de DNS Firewall basé sur un filtrage RPZ opéré à partir de Unbound

- Mise à disposition de liste de filtrage pré-intégrées avec plusieurs dizaines de millions d’URLs (zones de filtrage RPZ)

- Intégration des listes RPZ au sein de notre interface dans la section Services » Unbound DNS » Filtering Lists*

- Synchronisation et téléchargement des listes depuis l’interface graphique

- Modification de Unbound pour la prise en compte de ces nouveaux paramètres lors de l’enregistrement des liste de filtrage

- Raccordement du filtrage sur une interface

- Raccordement du filtrage sur des alias**

- Gestion de la génération des configurations RPZ automatiques

- Création de graphs RPZ permettant un affichage complet des requettes de filtrage RPZ par thème

- Création de tableau dynamique permettant le téléchargement des listes d’URL les plus filtrées

- Possibilité d’exporter les données de filtrage au format CSV

- Amélioration de la prise en compte des whitelist dans Unbound

- Liste noire personnalisable d’un nouveau type

- Intégration d’un module complet de DNS Firewall basé sur un filtrage RPZ opéré à partir de Unbound

* : Attenton certaines listes de filtrage contiennent plus de 5 millions d’URL et nécessitent un minimum de 8GB de RAM pour pouvoir être chargées en mémoire confortablement.

** : Les alias raccordés au système de filtrage ne peuvent contenir de “range d’IP”, ils doivent nécessairement contenir des adresses IP unitaires ou des sous-réseaux.

Modifications au niveau du système :

- DFConAg: correction de l'erreur PHP "deprecated"

- Modification de la compilation d'Unbound

- Génération des fichiers de configurations Unbound pour RPZ

- Passage à PHP 7.4

- Passage à Zabbix 5

Information sur les Paquetages :

- Passage à la branche des ports Q4

- Passage à la branche des ports 2022Q2

- Correction du package Squid et upstream sur FreeBSD

- Ajout des paquets suivants disponibles dans le système de base :

- outline-ss-server

- n2disk

- ddclient

- unbound-1.17

- dynfi-rpz

- Ajout des paquets suivants disponibles via "pkg add" sur le répo DynFi :

- dns/ddns

- emulators/qemu-guest-agent

- emulators/virtualbox-ose-additions-nox11

- emulators/open-vm-tools@nox11

- net-mgmt/nrpe3

- net/freeradius3

- net/siproxd

- benchmarks/iperf3

- dns/bind916

- dns/ddns

- emulators/qemu-guest-agent

- emulators/virtualbox-ose-additions-nox11

- emulators/open-vm-tools@nox11

- mail/rspamd

- net-mgmt/net-snmp

- net-mgmt/nrpe3

- net-mgmt/zabbix5-agent

- net/freeradius3

- net/frr7

- net/haproxy23

- net/siproxd

- net/wireguard

- sysutils/lcdproc

Modification de l’interface graphique :

- Amélioration des traductions en français

- Correction de l'affichage des logs pour :

- ntopng

- nprobe

- clamav

- c-icap

- Correction des pages Diagnostics/PfInfo

- Ajout de toutes les pages consacrées à RPZ / Firewall DNS

Travaux au niveau de l’installateur :

- Amélioration de la verbosité de la barre de progression dans l'installateur

Screencasts sur la v.2.00 :

- Screencast sur comment mettre à jour DynFi Firewall de la v.1.00 à la v.2.00

- Screencast sur comment installer DynFi Firewall sur un Proxmox VE

- Screencast sur comment utiliser le filtrage RPZ / DNS Firewall sur DynFi Firewall (en Anglais - désolé !)

- Pensez à vous abonner à notre chaine : https://youtube.com/@dynfi

DynFi Firewall Version v.1.00.000

| Date de sortie | Version FreeBSD |

|---|---|

| April 2021 | FreeBSD v.13-STABLE |

Travaux au niveau de l’installateur :

- Nouveau logo d'installation de DynFi

- ZFS option d'activation

Modifications au niveau du système :

- Migration de python37 à python 3.8

- Migration de la branche des ports 2021Q3 vers 2022Q1

- Suivi de FreeBSD stable/13

- Ajout d'une branche de développement

- A partir de maintenant, les utilisateurs peuvent choisir de suivre la branche "Production" ou la branche "Développement".

- La branche "Développement" sera mise à jour plus souvent mais il se peut qu'il y ait des régressions.

- Mise à jour de opensense-core en v21.10

- Construction d'un serveur de rapports de crash

- Grâce à cela les utilisateurs peuvent nous envoyer des rapports de crash directement depuis leur pare-feu.

- Amélioration du rapport de version :

- Auparavant, nous stockions manuellement une version du système.

- Maintenant, elle est générée automatiquement.

- Pour plus de détails, voir le commit : 1f54400c56880eeb0a8a80a780eb3bd06eec479b

- Ajout de intel-ix-kmod à l'installation par défaut

- Suppression du support de sshlockout_pf

Paquetages :

- Ajout de [nprobe](https://www.ntop.org/products/netflow/nprobe/) et [ntop](https://www.ntop.org/) à l'installation par défaut (y compris le menu embarqué).

Vous devez d'abord activer Redis pour déployer ntop nprobe.

- Nous avons détecté des erreurs avec frr7, et avons rétrogradé la version utilisée pour atténuer les problèmes liés à la version actuelle.

- Introduction d'un méta-paquet dynfi :

- Cela facilite la gestion des dépendances pour l'installation par défaut.

- Si vous utilisez une ancienne version de DynFi, il est recommandé d'installer le paquet dynfi après la mise à jour :

- ```# pkg install dynfi```

- Mise à jour des ports qui sont maintenus dans dynfi-overlay :

- Drop suricata from overlay and use a version 6.0.4 from the 2022Q1 branch

- Mise à jour de radvd

- Mise à jour de ifinfo

- Mise à jour de dhcp6c vers la version v20200512

- Mise à jour de phpseclib vers la version 2.0.35

- Ajout de ldns à l'installation par défaut

Modification de l’interface graphique :

- Amélioration des traductions en français

- Correction de la résolution DNS dans l'interface graphique

- Pour plus de détails se référer au commit : d39715da82a6f239659f143b1ada54f12c2946e4

- Réorganisation du menu principal

- Merge des menus DynFi en un seul menu

- Amélioration globale de la structure du menu

- Amélioration de l'accès aux journaux par le menu principal

- Restauration du menu de détection d'intrusion

- Restauration de la fonctionnalité "Top-talkers" qui était morte

DynFi Firewall v.0.99.000 (Pre-release)

| Date de sortie | Version de FreeBSD |

|---|---|

| Décembre 2020 | FreeBSD v.13-CURRENT |

Travaux au niveau de l’installeur :

- Définition générale des modalités de l'installeur

- Création d'un installeur UEFI

- Production de deux images uniquement pour couvrir tous les besoins :

- Création d'une image avec un boot VGA

- Crétaion d'une image avec un boot Série

- Suspension temporaire de l'installeur ZFS

Reprise du code source OPNsense® :

- Passage du projet sous [poudriere](https://www.freebsd.org/doc/en_US.ISO8859-1/books/porters-handbook/testing-poudriere.html)

- Création d'un noyau FreeBSD remplaçant le noyau HardenedBSD

- Supression du système de mise à jour OPNsense®

- Instantiation de OPNsense® sous forme de package système

- Reprise et portage partiel du code de OPNsense® version 19.7 puis 20.1 et 21.7

- Intégration des paquetages système

- Modification de configd afin d'obtenir le status des services

- Correction de problème de collecte des logs NetFlow

- Correction de problème fonctionnels liés à Suricata

- Correction d'une charge système trop élevé liée au filtrage des logs depuis le GUI

- Intégration des packages Squid, C-Icap, Clamav, SMART, Redis au système de base

- Changement de la structure des menus

- Validation générale du caractère opérationnel

Modifications système :

- Debug de problème dans Squid

- Suppression de clog et modification du système de log

- Généralisation de l'utilisation de [newsyslog](https://www.freebsd.org/cgi/man.cgi?newsyslog)

- Remonté de bugs dans FreeBSD 13 sur le fonctionnement de PPPoE

- Travaux de debug du drivers réseau du chipset embarqué AMD C-3000

Modification de l’interface graphique :

- Adaptation du thème DynFi à l'interface

- Changement de la structure des menus

- Plus logique

- Révision des pictogrammes

- Déplacement de certains menus

- Révision des modalités d'accès aux logs dans la totalité de l'interface

- Accès depuis le bandeau de titre en haut à droite

- Repositionnement de tous les menus logs depuis ce menu

- Simplification de l'accès aux rubriques de configuration

Intégration et tests git :

- Choix d'un nouveau gestionnaire de source compatible avec les objectifs du projet

- Tests de gitlab

- Tests d'autres outils