Les règles flottantes avec DynFi Firewall

Contexte général

Nous avons pu voir dans la section Déploiement des règles de firewall avec DynFi Firewall comment configurer des règles basiques, puis dans la section Règles de firewall : les options avancées étudier plus en détail comment mettre en œuvre les options avancées liées aux règles de votre pare-feu.

Afin de bien comprendre l’ordre d’application des règles, reportez vous au diagramme figurant ci-dessous. Pour plus de précisions reportez-vous à la section Déploiement des règles de firewall avec DynFi Firewall.

Warning

Les règles flottantes sont plus complexes et répondent à un fonctionnement bien particulier.

Il est plus facile de bloquer son firewall avec ce type de règle qu’avec les règles standards. Les règles flottantes appliquées en entrée (Inbound) ne bénéficient pas du tag reply-to et sortiront donc systématiquement par la passerelle par défaut.

Prenez garde lorsque vous étudiez la source et la destination des paquets, celle-ci varie en fonction de la direction d’entrée et de sortie. Les règles sortantes sur un réseau WAN auront donc une source locale au pare-feu (après le NAT) et une destination distante ! Effectuez vos tests depuis un pare-feu peu sensible ou prenez les précautions qui s’imposent.

Modalités d’utilisation

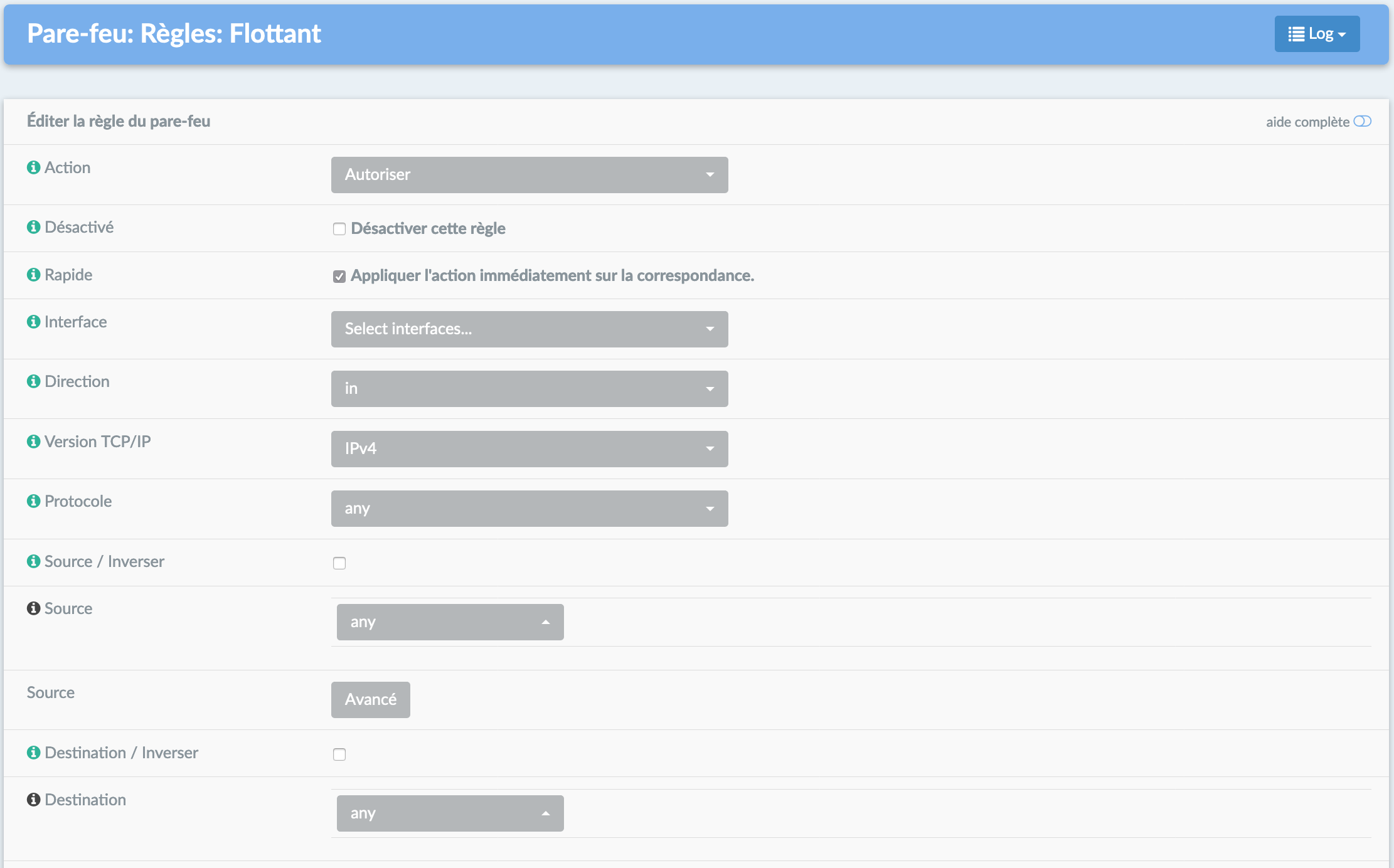

Nous allons maintenant essayer de comprendre comment les règles flottantes offrent des options uniques qui sont utiles dans certains contextes.

Les règles de firewall standard sont attachées à une interface donnée de votre firewall (LAN, VLANx, WAN, …). Elles sont en général appliquées au trafic qui rentre sur l’interface (In). DynFi Firewall permet d’inverser le sens par défaut et de filtrer en sortie (Out).

Les règles flottantes permettent de créer des règles qui ne vont pas dépendre d’une interface, mais vont s’appliquer à l’ensemble des interfaces existantes dans le sens ‘In’ / ‘Out’ ou dans les deux sens.

Il est possible d’utiliser ce type de règles dans de nombreuses situations différentes :

pour contrôler le trafic sortant du pare-feu lui-même (les règles flottantes peuvent empêcher le pare-feu d’atteindre des adresses IP / ports / réseaux spécifiques)

pour permettre un filtrage inter VLAN sans avoir à dupliquer les règles sur toutes les interfaces

pour éviter de loger les trames de broadcast IPv6

pour marquer des trames

pour bloquer un trafic précis sur un port (par exemple le port 53 TCP/UDP pour les accès DNS externes)

pour autoriser un serveur de log à réceptionner du trafic quel que soit son interface d’origine

pour du routage asymétrique

Il est possible de marquer des paquets en utilisant les drapeaux ‘Définir la priorité’. Une fois marqué les paquets peuvent ensuite être traités grâce à la ‘Correspondance Priorité’ précédemment définie.

Note

Les règles de pare-feu sont traitées après les règles de NAT, de sorte que les règles dans le sens sortant sur un WAN ne peuvent jamais correspondre à une source d’adresse IP locale/privée si le NAT sortant est activé sur cette interface. Au moment où il atteint la règle, l’adresse source du paquet est maintenant l’adresse IP de l’interface WAN. Dans la plupart des cas, il est possible de contourner ce problème en utilisant les options de correspondance pour marquer un paquet sur le réseau local à l’entrée, puis en faisant correspondre cette marque à la sortie du pare-feu.