Mise en place d’un tunnel VPN SSL de site à site

Les VPN de site à site connectent deux sites avec des adresses IP publiques statiques et permettent au trafic d’être acheminé entre les deux réseaux. Ce type de réseau est le plus souvent utilisé pour connecter les succursales d’une organisation à son bureau principal, afin que les utilisateurs de ces succursales puissent accéder aux ressources réseau du bureau principal.

Note

Lorsque vous utilisez l’exemple site à site avec SSL/TLS au lieu d’une clé partagée, assurez-vous de configurer les surcharges spécifiques au client afin de lier correctement les réseaux distants au bon client.

Avant de commencer

Avant de commencer la configuration d’un tunnel SSL OpenVPN, vous devez disposer d’une installation de Dynfi Firewall fonctionnelle avec un sous-réseau IP LAN unique pour chaque côté de votre connexion (votre réseau local doit être différent de celui du réseau distant).

Note

Pour l’exemple, nous utiliserons une IP privée pour notre connexion WAN. Cela nous oblige à désactiver

la règle de blocage par défaut sur le WAN pour autoriser le trafic privé.

Pour ce faire, allez dans Interfaces >> WAN et décochez Bloquer les réseaux privés.

(N’oubliez pas de sauvegarder et d’appliquer).

Exemple de configuration

Pour l’exemple de configuration, nous utilisons deux Dynfi Firewall pour simuler un tunnel de site à site avec la configuration suivante :

Serveur - site A

Nom d’hôte |

fw1 |

IP WAN |

172.10.1.1/16 |

IP LAN |

192.168.1.1/24 |

Plage DHCP LAN |

192.168.1.100-192.168.1.200 |

Réseau tunnel |

10.10.0.0/24 |

Client - site B

Nom d’hôte |

fw2 |

IP WAN |

172.10.2.1/16 |

IP LAN |

192.168.2.0/24 |

Plage DHCP LAN |

192.168.2.100-192.168.2.200 |

Réseau tunnel |

10.10.0.0/24 |

Diagramme de réseau complet incluant le tunnel VPN SSL

Étape 1 - Ajouter un serveur SSL

L’ajout d’un nouveau serveur VPN SSL est relativement simple. Nous commencerons par ajouter un serveur qui utilise une clé partagée. Cette configuration offre un premier niveau de protection et est facile à mettre en place.

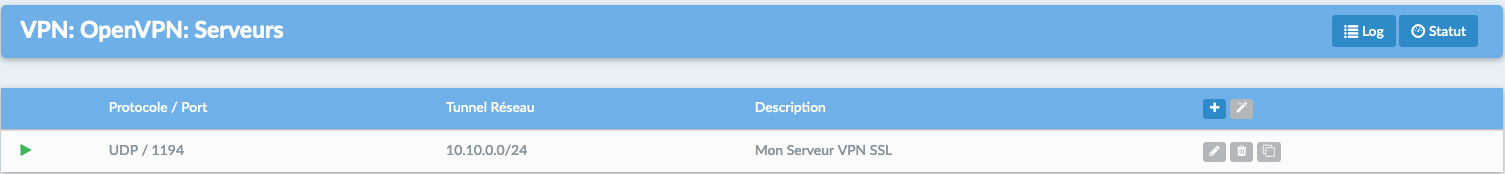

Allez dans VPN >> OpenVPN >> Serveurs et cliquez sur Ajouter en haut à droite du formulaire.

Pour notre exemple, nous utiliserons les paramètres suivants (laissez tous les autres paramètres par défaut) :

Mode serveur |

Pair à Pair (Clé partagée) |

Protocole |

UDP |

Interface en mode |

tun |

Interface |

WAN |

Port local |

1194 |

Description |

Serveur VPN SSL |

Clé partagée |

Laissez l’option activée (cochée) pour créer une nouvelle clé |

Algorithme de chiffrement |

AES-256-CBC (256 bits) |

Algorithme Auth Digest |

SHA512 (512-bit) |

Réseau tunnel IPv4 |

10.10.0.0/24 |

Réseau local IPv4 |

192.168.1.0/24 |

Réseau distant IPv4 |

192.168.2.0/24 |

Compression |

Activée avec la compression adaptative |

Étape 2 - Copier la clé partagée

Pour copier la clé partagée nouvellement créée, cliquez sur l’icône en forme de crayon à côté du serveur VPN SSL nouvellement créé.

Vous verrez la clé partagée, copiez-la et gardez-la en sécurité !

Exemple de clé :

#

# Clé statique OpenVPN 2048 bits

#

-----BEGIN OpenVPN Static key V1-----

0960c87c3aafa8f306fe270c1564380b

7922543563a17b5d2636b4ef9412dd09

9ad44974ca1b293963e0f8ac9cbdd97c

2c31bf35f0df45c9e928ccb033e6d51d

2caaec02d649ad081c68d7bc7d28030e

9182c9597a83024097bea860e52d9c66

1b9e0048fbf951ce8659bc56edb7f9a1

14f7740fc9231a3750557e02eb112712

ac4b9980d4c740ec96a4357f3940ed90

d1bbf8eed3de135c886fe2eff8e8b943

ab1f52b59def4c9ebeacc5eb48425189

c43887a6237c29e0724f5f45a0f70635

10680bec8bfb67c21bf2b4866268594c

9ba093668064f9a898e6a6ad103b401d

b2047132f0dc8db2230db38444d689fa

ddba46bf6f892ae90c59415f94b82750

-----END OpenVPN Static key V1-----

Étape 3 - Règles du pare-feu du serveur

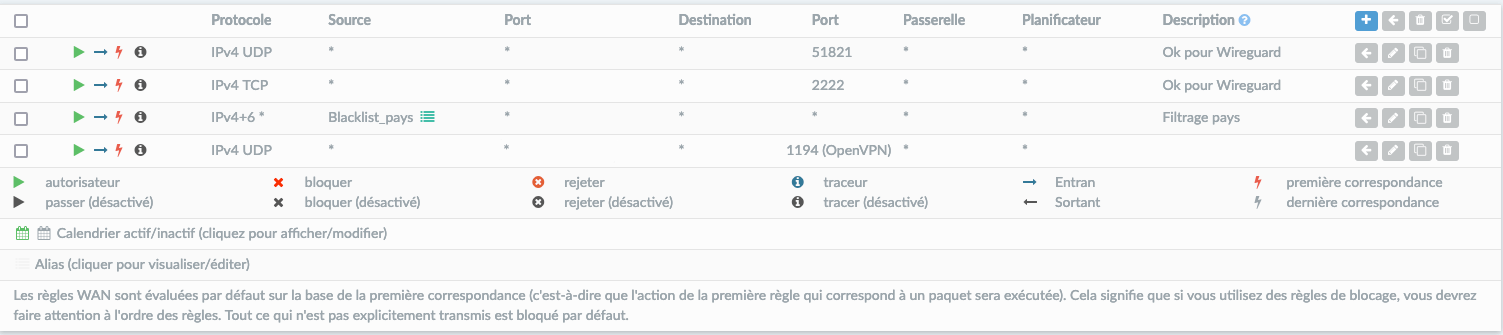

Pour permettre les connexions des clients VPN SSL, nous devons autoriser l’accès au port du serveur OpenVPN sur l’interface WAN. Lorsque nous utilisons plusieurs serveurs, il est nécessaire d’ouvrir chaque port.

Dans notre configuration, nous n’utilisons qu’un seul serveur accessible sur le port UDP 1194.

Ensuite, nous devons également autoriser le trafic provenant du réseau client VPN (192.168.2.0/24). Pour notre exemple, nous allons permettre au client d’accéder à tout ce qui se trouve sur notre (nos) réseau(x) local(aux), Cependant, vous pouvez décider de n’autoriser que le trafic vers une ou plusieurs IP.

Vous avez terminé la configuration du site A.

Étape 4 - Client du site B

Maintenant, nous allons devoir configurer le client. Connectez-vous au second firewall, allez dans

VPN >> OpenVPN >> Clients et cliquez sur Ajouter dans le coin supérieur droit du formulaire.

Maintenant, les valeurs ci-dessous dans le formulaire et laissez tout le reste par défaut (ces valeurs doivent bien évidemment être adaptées à la topologie particulière de votre réseau) :

Mode serveur |

Pair à Pair (Clé partagée) |

Protocole |

UDP |

Mode du dispositif |

tun |

Interface |

WAN |

Nom d’hôte ou adresse du proxy |

172.10.1.1 |

Port proxy |

1194 |

Description |

Client VPN SSL |

Clé partagée |

Décocher pour coller la clé partagée |

… |

Coller votre clé partagée |

Algorithme de chiffrement |

AES-256-CBC (256 bits) |

Algorithme Auth Digest |

SHA512 (512-bit) |

Réseau tunnel IPv4 |

10.10.0.0/24 |

Réseau(x) distant(s) IPv4 |

192.168.1.0/24 |

Compression |

Activée avec la compression adaptative |

Cliquez maintenant sur Sauvegarde pour appliquer vos paramètres.

L’état de la connexion peut être visualisé sous Tableau de bord

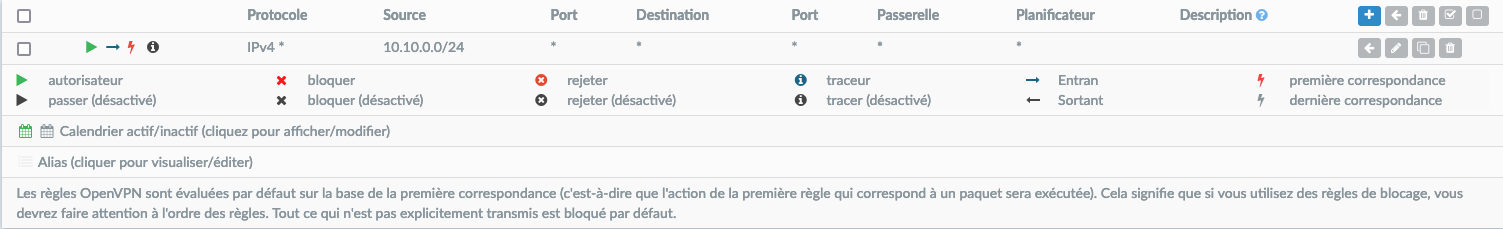

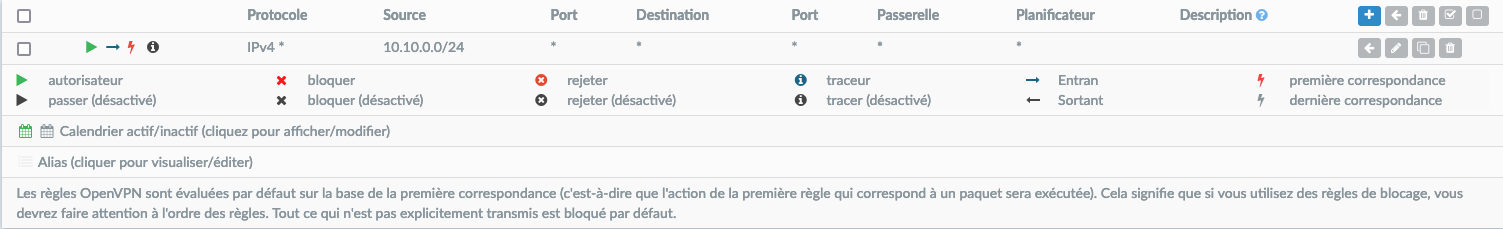

Étape 5 - Règles du pare-feu du client

Pour autoriser le trafic en provenance du réseau distant, ajoutez une règle sous l’onglet

Pare-feu >> Règles onglet OpenVPN

La configuration est terminée

Note

Il est aussi possible d’assigner les interfaces OpenVPN afin de permettre de disposer d’un filtrage personnalisé pour chacune de vos instances de VPN. Ceci est évoqué dans le document document